BeyondTrust Privileged Remote Access

Der schnellste Weg zum Schutz Ihrer wichtigsten IT-Infrastruktur.

Mit BeyondTrust Privileged Access Management können Sie den Fernzugriff auf wichtige Systeme steuern, ohne berechtigte Benutzer in ihrer Arbeit zu behindern. Definieren Sie, wie und von wo aus Benutzer auf kritische Systeme zugreifen können, überwachen Sie Sessions in Echtzeit und zeichnen Sie diese auf, um detaillierte Prüfprotokolle für Audits zu erhalten.

Privileged Access Control

Legen Sie Richtlinien fest, welche sichere Kommunikationswege für interne und externe Zugriffe und Berechtigungen auf Zielsysteme für persönliche aber auch gemeinsam genutzte Konten beschreiben. Definieren Sie, auf welche Endpunkte Benutzer Zugriff haben, wann Sie darauf zugreifen können und richten Sie White- und Blacklists für Anwendungen ein, um den privilegierten Zugriff umfassend abzusichern. Steuern und überwachen Sie Sitzungen mittels eines Secure Agent oder durch die Verwendung von Standardprotokollen für RDP-, VNC-, Web- und SSH-Verbindungen.

Legen Sie Autorisierungs- und Benachrichtungseinstellungen fest, damit verantwortliche Personen jederzeit über angefragte und aktuelle Zugriffe informiert sind. Administratoren können mittels ihrer Mobilgeräte Anfragen genehmigen und die Zugriffe von überall aus überwachen.

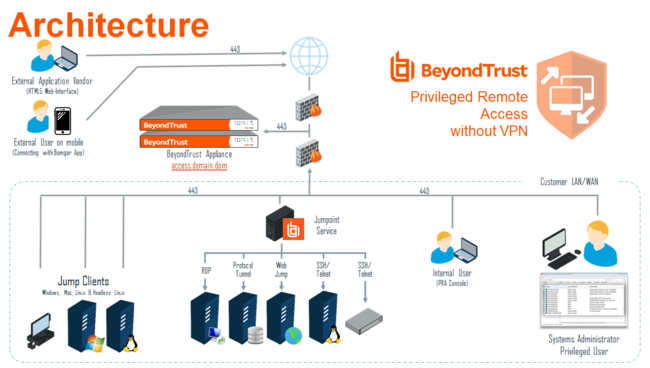

Zentral geregelte abgesicherte Zugriffswege

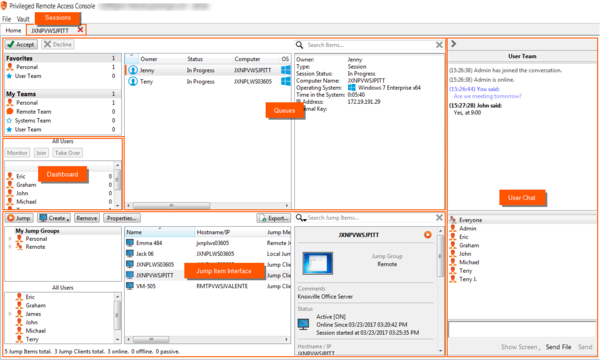

Administratoren und IT-Teams können die möglichen Zugriffe, die Genehmigung der Nutzung und das Auditing privilegierter Konten von zentraler Stelle aus verwalten und durchführen.

Alle Verbindungen werden durch einen einzigen Zugriffspfad geleitet. Dadurch wird die Angriffsfläche reduziert und es wird ein einfaches Management der autorisierten Zugriffe auf Endpunkte für jeden Benutzer ermöglicht.

Zugriffe von außerhalb des eigenen Netzwerkes auf dedizierte Zielsysteme können definiert und nach erfolgte Freigabe stark gesichert ohne die Notwendigkeit eines VPN-Tunnels aufgebaut werden.

Die Endnutzererfahrung verbessert sich ebenfalls, da der Zugriff auf alle Endpunkte über eine Oberfläche gesteuert wird und erfolgt.

Audit & Compliance

Erfüllen Sie interne und externe Compliance-Anforderungen durch umfassende Audit-Trails, Sitzungs-Forensik und andere Berichtsfunktionen. Erfassen Sie detaillierte Sitzungsdaten zur Echtzeitprüfung oder zur Überprüfung nach Abschluss der Sitzung.

Administratoren können die Verwendung privilegierter Konten prüfen sowie überwachen und problemlos Dokumentationsberichte für Compliance-Nachweise erstellen.